前言

在網站完成後,有時候會有弱點掃描的需求,讓發布上線的網站能有多一層保障,避免網站被有心人士透過漏洞攻擊。

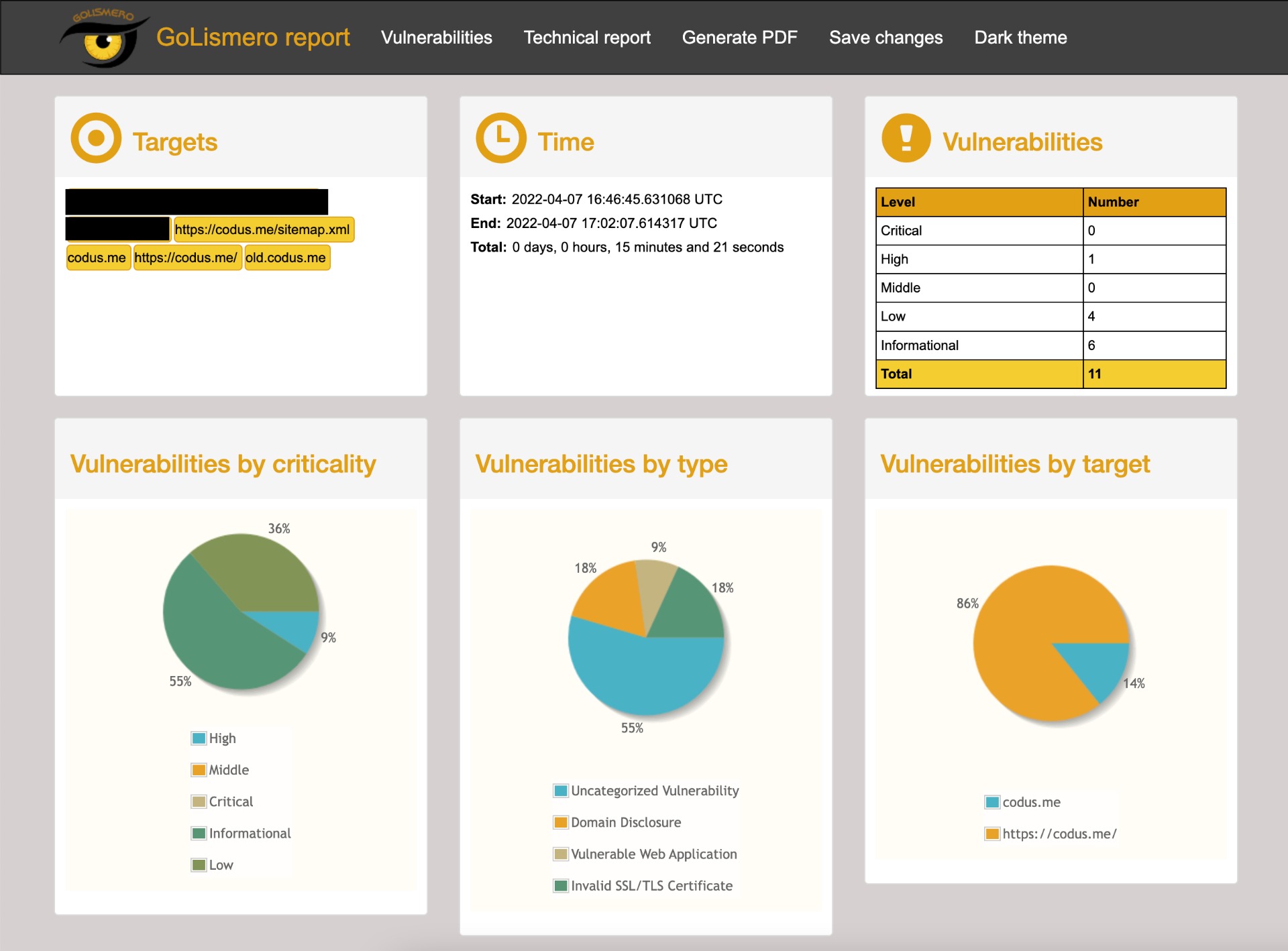

這次介紹的是開源軟體golismero,可以快速安裝,執行掃描,產生報告。

1. 安裝 GoLismero

安裝 GoLismero 非常簡單,可以依照下方參考連結「GoLismero GitHub」官方 GitHub ReadMe 即可安裝。

以 Mac 為例子,首先需要安裝依賴的套件 Mac Ports。

Mac Ports 安裝方式非常簡單,只需要下載 pkg 安裝即可。

接著就能安裝 GoLismero,在 MacOS Big Sur 版本 11.6 實測,照著官方文件會有些出入,因此可以參考我調整過的指令,如右圖(或下圖)。

2. 掃描並產生報告

GoLismero 安裝完畢後,可以透過安裝時的指令 (/usr/bin/golismero) 直接呼叫「golismero」,或執行「golismero」資料夾下的檔案「golismero.py」

選項 -o - 代表將結果 print 在 console;

也可以指定 -o report.html,這會產生一個瀏覽器可以開啟的精美報告,並根據每一項弱點提供詳細的描述與參考資料。

./golismero.py scan https://codus.me -o - -o ../codus.me.report.html

3. 排除漏洞小筆記

經過掃描後發現 codus.me 出現幾個漏洞,分別如下:

1. DNS Domain Disclosure

2. HTTP Headers相關漏洞

針對2 (HTTP Headers相關漏洞),我在 NGINX 補上相關的 headers,提供給大家參考,至於漏洞的細節,大家有興趣可以去研究一下。

關於 Domain Disclosure,是子網域被挖掘出來,詳細的資安方面知識由於目前我的功夫還不到家,因此暫時先擱著....

另外,關於其中一項漏洞「The Content-Encoding header is set to deflate" this may mean that the server is vulnerable to the BREACH attack."」可以參考下方參考連結「stackoverflow - GZIP compression on HTTPS traffic security issue with BREACH/CRIME attacK?」